Föderierte Identitäten mit Schutz der Privatsphäre: Ist das überhaupt möglich?

Kaum will man bei einem Webshop etwas kaufen, sind persönliche Daten notwendig. Dazu gehören Vorname, Nachname, Adresse, E-Mail usw. Der Einfachheit halber wird dazu ein Konto erstellt, mit dem man sich später wieder anmelden kann. So können Bestellungen im Nachhinein überprüft und z. B. dieselben Waren mit wenigen Mausklicks nochmals bestellt werden.

Dieses Konto ist schützenswert. Es geht niemanden etwas an, wer welche Waren bei wem bestellt hat und wieviel es gekostet hat. Daher wird der Zugriff auf ein Konto mit einem Passwort geschützt, welches der Benutzer frei wählen kann.

Die meisten Benutzer kaufen aber nicht nur bei einem Webshop ein, sondern erwerben diverse Waren (Bücher, Elektronikartikel, Musik usw.) von verschiedenen Anbietern.

Dieses Verfahren hat gravierende Nachteile, birgt aber auch einen Vorteil:

- Aus Bequemlichkeit wählen die Benutzer beim Registrieren meist den gleichen Benutzernamen und dasselbe Passwort. Die Wiederverwendung gleicher Zugriffsinformationen für unterschiedliche Webshops kann aber fatale Folgen für den Benutzer haben, wenn diese Informationen auf einem dieser Webshops gestohlen werden oder in falsche Hände geraten.

- Ein Benutzer muss sich immer wieder von neuem registrieren und wiederholt dieselben Daten eingeben (Name, Vorname, Adresse, E-Mail, usw.).

- Der Vorteil liegt aber darin, dass diese Informationen dezentral abgelegt sind. Wenn sich ein Benutzer bei einem Webshop anmeldet, so erfolgt dies direkt zwischen Browser und Web-Applikation. Es sind keine anderen Systeme involviert.

Was ist eine föderierte Identität?

Eine föderierte Identität ist einfach gesagt ein Login, das für mehrere Webseiten, Plattformen usw. verwendet werden kann. Der Benutzer kann so seine Benutzerdaten zentral verwalten und diese besser schützen.

Der Vorteil des Benutzers liegt darin, dass er nur noch ein Konto sowie eine zentrale Stelle hat, bei der er die Daten verwalten muss. Er hat die Übersicht, welche Web-Applikation welche Daten wann bezogen hat. Um Identitätsdiebstahl vorzubeugen, bieten Anbieter von föderierten Identitäten dem Benutzer meist an, das Konto mittels starker Authentifizierungsmittel (langes starkes Passwort, zweiter Authentifizierungsfaktor, wie SMS oder Push-Nachricht auf einem Smartphone) gut zu schützen.

Bereits heute gibt es föderierte Logins. So ist es bei einigen Portalen möglich, sich mit Google- oder Facebook-Konten anzumelden. Die genannten Konten haben neben den genannten Vorteilen aber erhebliche Nachteile bezüglich der Privatsphäre. Der Benutzer zahlt indirekt mit seinen Daten, den Spuren, die er im Internet hinterlässt. Für Google und Facebook ist sichtbar, welche Webseiten ein Benutzer verwendet und welche Benutzerdaten an die Webseiten weitergegeben werden. Sie können das Verhalten und Informationen des Benutzers aufzeichnen und somit ein Profil erstellen. Mit diesen Daten ist es für Google und Facebook u.a. besser möglich, personalisierte Werbung für den Benutzer einzublenden.

Schutz der Privatsphäre mittels Broker

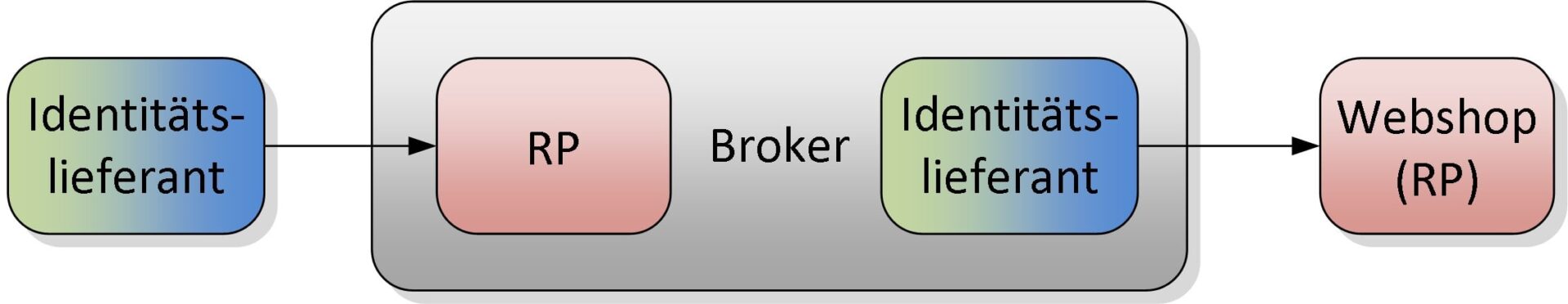

Abbildung 1: Parteien in einem föderierten System mit Broker

Um die Privatsphäre der Benutzer besser zu schützen, sollte der Informationsfluss zwischen dem Identitätslieferanten (z. B. Google, Facebook) und der Web-Applikation getrennt werden. Dies kann mit einem Vermittler, einem sogenannten Broker (engl. Authentication Broker) zwischen Webshop (im Bild als Relying Party, kurz RP bezeichnet) und dem Identitätslieferanten erreicht werden.

Der Broker ist jeweils Protokoll-Endpunkt einer Kommunikationsstrecke und blockiert somit den direkten Informationsfluss zwischen Informationslieferanten und Webshop. Dies wird auch als „double blinding“ bezeichnet. Damit erhalten die beiden Endsysteme keinen Blick mehr auf die ‘andere’ Seite. Der Broker kontrolliert dabei den Informationsfluss. Aber genau dies ist wiederum ein Nachteil hinsichtlich Privatsphäre, da nun der Broker alle Kommunikationsvorgänge bei einer Authentisierung mitlesen kann. Mit zusätzlichen kryptographischen Mitteln (Privacy-Enhancing Technologies) kann auch der Broker z.T. ’blind’ gemacht werden. Mit diesen Techniken und regulatorischen Massnahmen kann der Schutz der Privatsphäre eines Benutzers mit einfachen und standardisierten Mitteln grösstmöglich umgesetzt werden.

Für die Webshops (Relying Parties) ergibt sich ein weiterer Vorteil: Sie müssen nicht mehrere Identitätsanbieter unterstützen und ihnen vertrauen, sondern nur einen, nämlich den Broker. Der Broker übernimmt die Anbindung der Identitätslieferanten und transformiert bzw. übersetzt die Nachrichten, die zwischen den Parteien versendet werden.

E-ID ohne Überwachung

Auch eine staatlich anerkannte elektronische Identität (E-ID) kann mit Hilfe eines solchen Brokers in das Schweizer Identitäts-Ökosystem einbezogen werden, ohne dass der Schweizer Staat die Daten über die Internet-Benutzer sammeln und verwerten kann. Denn in einem föderierten System mit Broker wäre der Staat ein vertrauenswürdiger, aber ‘nichts sehender’ Identitätslieferant.

Die Vorteile einer nationalen Identitätslösung kämen so am besten zur Geltung. Kommerzielle Webshops und besonders Anwendungen aus dem E-Government könnten sich auf die staatlich erfassten und überprüften Benutzerinformationen voll verlassen.

Die Benutzer müssten nicht mehr ständig ihre Daten wieder und wieder eingeben und sie könnten mit derselben Benutzerfreundlichkeit, wie sie von Google- und Facebook her gewohnt sind, nun staatlich geprüfte Identitätsdaten an Webshops weitergeben, ohne die ständige Bedrohung durch Profilbildung der Identitätslieferanten zu fürchten.

Create PDF

Create PDF

Beiträge als RSS

Beiträge als RSS

Dein Kommentar

An Diskussion beteiligen?Hinterlasse uns Deinen Kommentar!